Jak wykrywać fałszywych zdalnych pracowników IT za pomocą rozpoznawania twarzy (poradnik 2026)

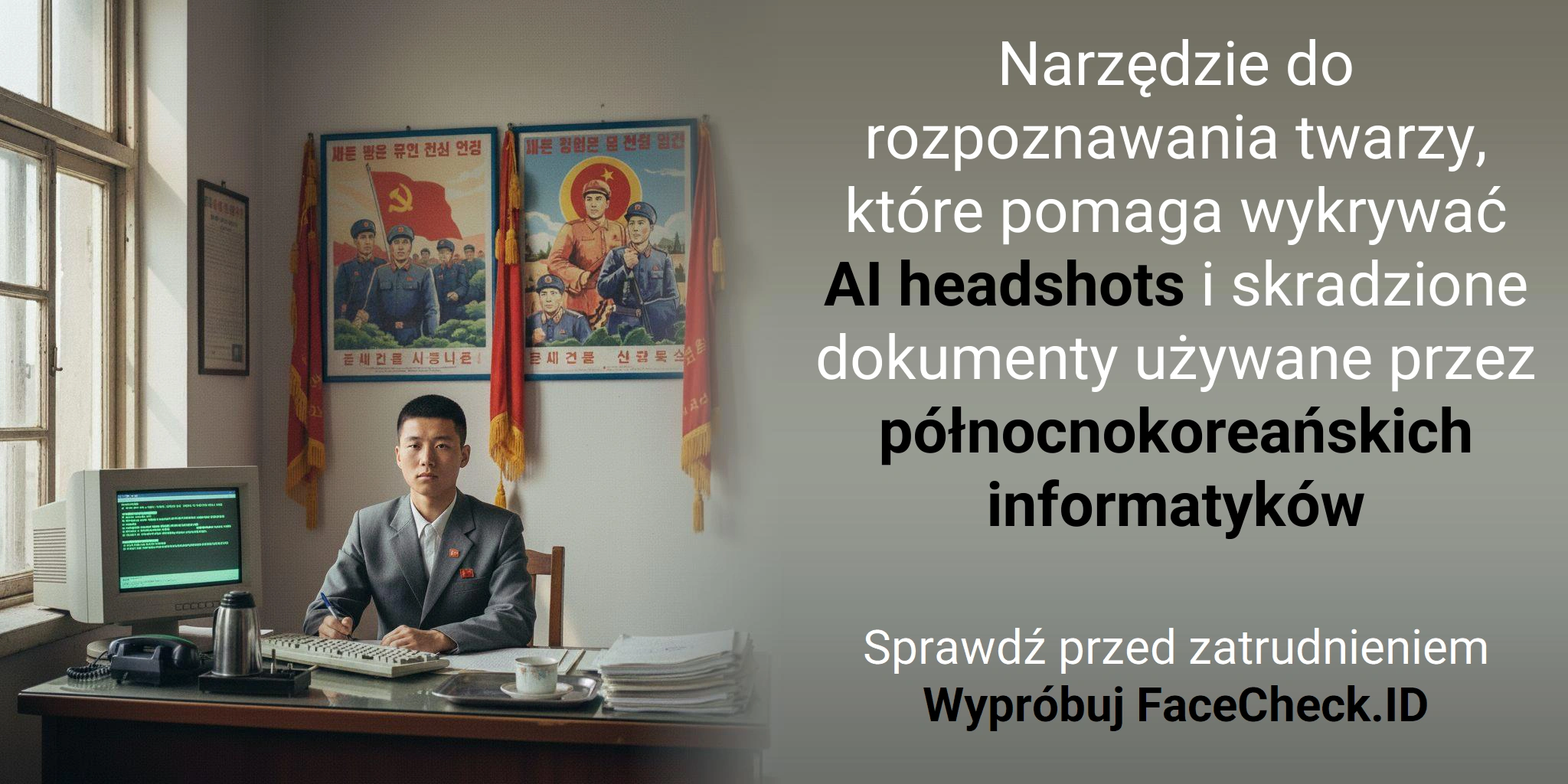

Zatrzymaj oszustwa północnokoreańskich informatyków, AI-generowane zdjęcia profilowe i kradzione tożsamości, zanim zatrudnisz

Zdalne zatrudnianie zrewolucjonizowało sposób skalowania zespołów technologicznych, ale jednocześnie stworzyło przestrzeń dla wysoko zorganizowanych oszustw.

Północnokoreańscy operatorzy IT oraz inni oszuści infiltrują firmy w USA i Europie, podszywając się pod zdalnych programistów, inżynierów DevOps, inżynierów danych, administratorów systemów i specjalistów ds. cyberbezpieczeństwa. Używają skradzionych amerykańskich tożsamości, zdjęć stockowych, AI-generowanych zdjęć profilowych oraz wideo-rozmów z deepfake’ami, aby zdobyć wysoko płatne stanowiska w IT. Te wynagrodzenia bezpośrednio finansują objęte sankcjami programy zbrojeniowe i operacje cyberszpiegowskie.

Tradycyjne weryfikacje przeszłości zawodowej zawodzą, ponieważ tożsamość jest prawdziwa, ale osoba już nie.

Rozwiązanie w 2026 roku? Szybkie, przyjazne rekruterom narzędzia do weryfikacji twarzy, na czele z FaceCheck.ID, które wykrywają fałszywe tożsamości w mniej niż 60 sekund.

W tym artykule będziemy dyskutować

- Dlaczego FaceCheck.ID to najlepsze narzędzie do wykrywania fałszywych pracowników IT w 2026 roku

- Jak ewoluowało oszustwo ze zdjęciami: od zdjęć stockowych do AI-generowanych headshotów

- Jak zweryfikować zdalnego kandydata w 30 sekund

- 4-stopniowy proces antyfraudowy w rekrutacji na zdalne stanowiska techniczne

- Połącz FaceCheck.ID z weryfikacją żywotności, aby uzyskać pełną ochronę

- Aktualne taktyki fałszywych pracowników IT i północnokoreańskich operatorów (2026)

- Czerwone flagi: jak rozpoznać fałszywych kandydatów na zdalnych programistów

- Czy rozpoznawanie twarzy w rekrutacji jest legalne? Kwestie zgodności

- ROI: rzeczywisty koszt zatrudnienia fałszywego zdalnego pracownika IT

- Chroń swoją firmę przed fałszywymi zdalnymi pracownikami IT

- Najczęściej zadawane pytania

- 📰 Ostatnie nagłówki

- Najważniejsze wnioski: infiltracja zdalnych informatyków z Korei Północnej (2026)

- 🔥 1. Zagrożenie nie ogranicza się już do sektora technologicznego ani do Stanów Zjednoczonych

- 🧠 2. Operatorzy stają się coraz bardziej zaawansowani

- 🛡️ 3. Ich cele wykraczają poza zarabianie pieniędzy

- 🤖 4. Ekspansja w obszar sztucznej inteligencji i ról o wysokiej dźwigni

- 🌍 5. Kraje nowe wobec tego zagrożenia są bardziej podatne

- 🛠️ 6. Weryfikacja tożsamości stała się wymogiem bezpieczeństwa

- ⚠️ 7. Oczekiwana eskalacja wraz ze wzrostem egzekwowania przepisów

- 📌 Sedno sprawy

Dlaczego FaceCheck.ID to najlepsze narzędzie do wykrywania fałszywych pracowników IT w 2026 roku

FaceCheck.ID nie jest zwykłą wyszukiwarką obrazów wstecznych. Został stworzony specjalnie do wykrywania oszustw tożsamościowych, w oparciu o największy na świecie zbiór danych zawierający zdjęcia profilowe pracowników IT.

Jego przeszukiwalna baza danych obejmuje:

- Avatary z GitHub, GitLab, Bitbucket

- Publiczne zdjęcia profilowe z LinkedIn

- Profile z Stack Overflow, HackerRank, LeetCode, CodeSignal

- Zdjęcia z Upwork, Toptal, Freelancer.com, Fiverr

- Zdjęcia autorów z Dev.to, Hashnode, Medium

- Obrazy maintainerów z Docker Hub, npm, PyPI

- Strony prelegentów konferencji technologicznych (AWS re: Invent, DEF CON, PyCon itd.)

- Avatary z Reddit, Discord, X.com

- Osobiste portfolio i strony About.me

- Firmowe strony typu „Poznaj nasz zespół”

- Bazy zdjęć aresztowanych i rejestry oszustw

- Biblioteki zdjęć stockowych (Shutterstock, Pexels, Adobe Stock, Unsplash, Getty Images)

- Archiwa twarzy generowanych przez AI (StyleGAN, Midjourney, DALL-E)

Dzięki temu FaceCheck.ID odpowiada na dwa kluczowe pytania, które musi sobie zadać każdy zespół rekrutacyjny:

1. Czy ta twarz pojawiła się już wcześniej w sieci i pod jakimi nazwiskami?

Prawdziwi inżynierowie oprogramowania zazwyczaj mają spójny ślad online.

Fałszywi kandydaci często nie mają go wcale lub występują pod wieloma tożsamościami.

2. Czy to zdjęcie jest wygenerowane przez AI, zmanipulowane, skradzione lub pochodzi z biblioteki stockowej?

FaceCheck.ID wykrywa:

- Artefakty i zniekształcenia charakterystyczne dla GAN

- Ślady manipulacji deepfake

- Wskaźniki podmiany twarzy

- Dopasowania do fotografii stockowych

- Syntetyczne headshoty generowane przez AI

- Zdjęcia skradzionych tożsamości

- Zduplikowane twarze powiązane z wieloma aliasami

Oszustwo jest blokowane, zanim rozmowy kwalifikacyjne w ogóle się rozpoczną.

Jak ewoluowało oszustwo ze zdjęciami: od zdjęć stockowych do AI-generowanych headshotów

Gdy fałszywe schematy zatrudniania zdalnych pracowników IT pojawiły się po raz pierwszy, oszuści w dużym stopniu polegali na zdjęciach stockowych. Te dopracowane, korporacyjne headshoty były łatwe do kupienia i trudne do namierzenia przez rekruterów.

Wraz z rozwojem narzędzi wykrywających, grupy przestępcze zaczęły się adaptować.

AI-generowane headshoty zastąpiły zdjęcia stockowe jako główną metodę fałszowania tożsamości

AI-generowane zdjęcia profilowe pozwalają oszustom:

- Natychmiast tworzyć hiperrealistyczne, „przyjazne rekruterom” twarze

- Produkować nieograniczoną liczbę unikalnych fałszywych tożsamości na skalę masową

- Generować obrazy z zerowym śladem w wyszukiwarkach obrazów wstecznych

- Unikać wykrycia związanego z rozpoznawalnymi modelami stockowymi

- W kilka sekund dostosować wiek, pochodzenie etniczne, ubiór i wyraz twarzy

Zaawansowane grupy oszustów działają dziś w oparciu o całe linie produkcyjne, które masowo tworzą fałszywe persony, łącząc syntetyczne twarze, klonowane głosy i sfabrykowane CV.

FaceCheck.ID jest jednym z nielicznych lekkich narzędzi zdolnych wykrywać zarówno oszustwa oparte na zdjęciach stockowych, jak i fałszowanie tożsamości generowanej przez AI.

Jak zweryfikować zdalnego kandydata w 30 sekund

- Zapisz zdjęcie kandydata z LinkedIn, GitHub lub CV

- Wejdź na https://FaceCheck.ID

- Przeciągnij i upuść obraz

- Przejrzyj natychmiastowe wyniki, w tym:

- Wskaźnik prawdopodobieństwa, że zdjęcie jest generowane przez AI

- Ocena spójności tożsamości

- Mapowanie śladu online

- Alerty dotyczące aliasów i niezgodności nazw

- Wykrywanie źródła zdjęcia stockowego

- Flagi deepfake i manipulacji

- Dopasowania do baz danych oszustw i zdjęć aresztowanych

Przykłady z życia codziennego, z którymi spotykają się rekruterzy:

- Ta sama twarz pojawia się pod trzema różnymi nazwiskami na różnych platformach

- Zdjęcie profilowe ma 97% prawdopodobieństwa, że zostało wygenerowane przez AI

- „Starszy inżynier” z 10-letnim doświadczeniem ma absolutnie zerową obecność w sieci

- Headshot zostaje zidentyfikowany w Shutterstock pod tytułem:

„Young businessman smiling in modern office, royalty-free stock image”

4-stopniowy proces antyfraudowy w rekrutacji na zdalne stanowiska techniczne

| Etap rekrutacji | Działanie FaceCheck.ID | Cel zapobiegania oszustwom | Wymagany czas |

|---|---|---|---|

| Przegląd aplikacji | Skanowanie zdjęcia z LinkedIn/CV | Odseparowanie zdjęć stockowych, twarzy AI, znanych aliasów | 30 s |

| Po rozmowie telefonicznej | Prośba o przesłanie aktualnego selfie | Wykrywanie podszywania się i prób deepfake | 45 s |

| Rozmowa wideo | Zrzut ekranu w trakcie rozmowy → porównanie z profilem | Wykrywanie niezgodności twarzy i deepfake’ów na żywo | 20 s |

| Weryfikacja przed ofertą | Końcowe potwierdzenie selfie | Zapobieganie udzieleniu dostępu do laptopa i VPN oszustom | 1 min |

Ten proces eliminuje 90–95% fałszywych kandydatów, zanim trafią do zespołów inżynieryjnych lub otrzymają sprzęt.

Połącz FaceCheck.ID z weryfikacją żywotności, aby uzyskać pełną ochronę

FaceCheck.ID weryfikuje tożsamość.

Wykrywanie żywotności weryfikuje żywego człowieka.

| Narzędzie do wykrywania żywotności | Koszt za sprawdzenie (2026) | Najlepszy scenariusz użycia |

|---|---|---|

| Entrust | 1,50–2,00 USD | Pełna weryfikacja dokumentu tożsamości + żywotności |

| Sumsub | ~1,00 USD | Zautomatyzowana integracja w procesach |

| Veriff | 1,00–2,00 USD | Najlepsze doświadczenie użytkownika na urządzeniach mobilnych |

| IDLive Face | ~0,50 USD | Pasywna weryfikacja żywotności (bez działania użytkownika) |

Razem te narzędzia zamykają każdą istotną lukę związaną z oszustwami tożsamościowymi w zdalnej rekrutacji.

Aktualne taktyki fałszywych pracowników IT i północnokoreańskich operatorów (2026)

Współczesne operacje przestępcze wykorzystują:

- Zdjęcia profilowe wygenerowane przez AI lub z bibliotek stockowych

- Skradzione numery Social Security z ważną historią kredytową

- Deepfake wideo w czasie rzeczywistym podczas rozmów na żywo

- Klonowanie głosu dopasowane do dokumentów tożsamości

- Zdalnych „ukrytych koderów” wykonujących testy techniczne przez pulpit zdalny

- CV napisane przez AI, połączone z syntetycznymi zdjęciami twarzy

- Opiekunów z Telegrama, którzy na bieżąco podpowiadają odpowiedzi podczas rozmowy

Weryfikacja tożsamości jest obecnie wymaganiem z zakresu cyberbezpieczeństwa, a nie formalnością HR.

Czerwone flagi: jak rozpoznać fałszywych kandydatów na zdalnych programistów

Ostrzegawcze sygnały dotyczące tożsamości

- Zdjęcie profilowe pojawia się w serwisach ze zdjęciami stockowymi

- Ta sama twarz jest powiązana z 2–5 różnymi nazwiskami w sieci

- Artefakty generowania przez AI (asymetria, rozmycia, nietypowe tła)

- Brak śladu w internecie mimo deklarowanego „wysokiego seniority”

- Konto na LinkedIn utworzone w ciągu ostatnich 6 miesięcy

Ostrzegawcze sygnały behawioralne

- Kamera wyłączona lub „zepsuta” podczas połączeń wideo

- Odmowa przesłania aktualnego selfie do weryfikacji

- Twarz na wideo na żywo nie pasuje do zdjęcia profilowego

- Wyuczone, wyrecytowane lub opóźnione odpowiedzi w rozmowie

- Widoczny ruch oczu sugerujący podpowiedzi spoza kadru

Ostrzegawcze sygnały techniczne

- Repozytoria GitHub utworzone niedawno lub masowo

- Próbki kodu wykazują cechy generowania przez AI

- Lokalizacja VPN nie odpowiada deklarowanemu miejscu zamieszkania

- Niespójności w geolokalizacji adresu IP

Dwie lub więcej czerwonych flag → natychmiastowa weryfikacja z FaceCheck.ID.

Czy rozpoznawanie twarzy w rekrutacji jest legalne? Kwestie zgodności

FaceCheck.ID jest zgodny z przepisami, jeśli jest wdrożony prawidłowo:

- Analizuj wyłącznie obrazy dostarczone przez kandydata lub publicznie dostępne

- Uwzględnij informację o weryfikacji w procesie aplikacji

- FaceCheck.ID nie przechowuje szablonów biometrycznych

- FCRA ma zastosowanie wyłącznie, gdy narzędzie jest używane do decyzji dot. historii kryminalnej

- Celem jest zapobieganie oszustwom, a nie dyskryminujące kryteria zatrudnienia

Rzetelni kandydaci zyskują szybszą weryfikację. Oszuści są zatrzymywani przed rozpoczęciem onboardingu.

ROI: rzeczywisty koszt zatrudnienia fałszywego zdalnego pracownika IT

Każde nieuczciwe zatrudnienie zdalne generuje poważne ryzyko:

- 8 000–35 000 USD strat na laptopach, sprzęcie i kosztach wdrożenia

- Kradzież kodu źródłowego i naruszenie infrastruktury

- Kary OFAC za zatrudnianie osób objętych sankcjami

- Utrata zaufania klientów i ryzyko rozwiązania kontraktów

- Odpowiedzialność prawna i szkody w reputacji

- Potencjalny obowiązek zgłoszenia naruszenia ochrony danych

Koszt jednej weryfikacji FaceCheck.ID: 0,30 USD.

Koszt jednego fałszywego zatrudnienia: potencjalnie katastrofalny.

Szybko sprawdź ślad w internecie

Chroń swoją firmę przed fałszywymi zdalnymi pracownikami IT

Zdalna rekrutacja nie jest już prostym procesem HR, lecz kwestią cyberbezpieczeństwa i bezpieczeństwa narodowego.

FaceCheck.ID udostępnia zespołom rekrutacyjnym możliwości weryfikacji tożsamości, które wcześniej były dostępne wyłącznie dla agencji rządowych i elitarnych zespołów bezpieczeństwa. Wykrywa:

- Tożsamości oparte na zdjęciach stokowych

- Syntetyczne zdjęcia profilowe wygenerowane przez AI

- Wideodeepfake’i podszywające się pod inne osoby

- Oszustwa z kradzieżą tożsamości

- Sieci oszustw z wieloma aliasami

- Północnokoreańskich informatyków działających pod przykrywką

- Kandydatów stanowiących zagrożenie wewnętrzne

Jedno wyszukiwanie zdjęcia trwające 60 sekund może ochronić Twoją firmę, Twój zespół inżynierski, Twoją bazę kodu i Twoją reputację.

Zanim wyślesz kolejnego laptopa:

✔️ Przeskanuj twarz na https://FaceCheck.ID

Najczęściej zadawane pytania

Jak wykryć, czy zdjęcie kandydata zostało wygenerowane przez AI?

Prześlij obraz do FaceCheck.ID. Narzędzie zwróci wskaźnik prawdopodobieństwa wygenerowania przez AI i oznaczy wskaźniki syntetycznej twarzy, w tym artefakty GAN i ślady manipulacji.

Czy FaceCheck.ID potrafi wykryć oszustwa z udziałem północnokoreańskich informatyków?

Tak. FaceCheck.ID porównuje twarze z bazami danych znanych oszustów, wykrywa wzorce wielu aliasów oraz identyfikuje zdjęcia bez wiarygodnej historii online, czyli typowe wskaźniki operacji powiązanych z KRLD.

Czym różni się wykrywanie zdjęć stokowych od wykrywania twarzy generowanych przez AI?

Wykrywanie zdjęć stokowych identyfikuje obrazy licencjonowane z komercyjnych bibliotek, takich jak Shutterstock czy Getty. Wykrywanie twarzy AI identyfikuje syntetycznie wygenerowane twarze utworzone za pomocą narzędzi takich jak StyleGAN, Midjourney lub inne modele generatywne.

Czy używanie rozpoznawania twarzy w rekrutacji jest legalne?

Jeśli ogranicza się do obrazów dostarczonych przez kandydata lub publicznie dostępnych i służy zapobieganiu oszustwom, w większości jurysdykcji weryfikacja twarzy jest legalna. Zawsze uwzględnij odpowiednią informację w procesie rekrutacyjnym.

📰 Ostatnie nagłówki

|

14 listopada 2025 — Departament Sprawiedliwości USA ogłasza akty oskarżenia w sprawie dużego schematu z udziałem północnokoreańskich informatyków Departament Sprawiedliwości i FBI postawiły zarzuty sieci, która umożliwiała północnokoreańskim operatywom korzystanie z kradzionych tożsamości obywateli USA, „farm laptopów” oraz kont słupów, aby infiltrować ponad 100 amerykańskich firm. Sprawa pokazuje realne ryzyko, jakie stwarzają nieuczciwi zdalni informatycy uzyskujący dostęp do infrastruktury korporacyjnej. Źródło: justice.gov |

|

17 listopada 2025 — Obywatele USA i obywatel Ukrainy przyznają się do winy za pomoc w zdalnych oszustwach IT powiązanych z KRLD Pięć osób przyznało się do wspierania północnokoreańskich operatywów, dostarczając im skradzione tożsamości, udostępniając laptopy pracodawców oraz ułatwiając nieautoryzowany zdalny dostęp. Ponad 136 firm zostało dotkniętych tym procederem, co pokazuje, jak głęboko pracownicy powiązani z KRLD przeniknęli do ekosystemu zdalnego zatrudnienia. Źródło: cybersecuritydive.com |

|

Lipiec 2025 — RCMP wydaje ostrzeżenie dla kanadyjskich firm w sprawie schematów z udziałem północnokoreańskich informatyków Kanadyjskie organy ścigania i służby bezpieczeństwa narodowego ostrzegły przedsiębiorstwa, że nieświadome zatrudnienie północnokoreańskich informatyków może narazić je na naruszenia sankcji, kradzież danych i ryzyka operacyjne. Komunikat potwierdza, że te schematy mają zasięg globalny, a nie tylko w USA. Źródło: rcmp.ca |

|

Sierpień 2025 — Infiltracja zdalnych pracowników z Korei Północnej wykracza poza sektor technologiczny Analitycy wywiadu zagrożeń raportują, że operacje północnokoreańskich zdalnych pracowników są teraz skierowane również na sektor finansowy, opiekę zdrowotną i administrację publiczną. Siatki oszustów coraz częściej wykorzystują CV generowane przez AI i syntetyczne zdjęcia profilowe, aby uniknąć wykrycia, co przyspiesza ich zdolność do przenikania do globalnych firm. Źródło: securityboulevard.com |

Najważniejsze wnioski: infiltracja zdalnych informatyków z Korei Północnej (2026)

To są najważniejsze spostrzeżenia z ostatnich badań wywiadu zagrożeń dotyczących rozszerzających się operacji zdalnych informatyków z Korei Północnej. Te wnioski potwierdzają potrzebę wzmocnienia procesów weryfikacji tożsamości, zwłaszcza w firmach zatrudniających zdalne talenty techniczne.

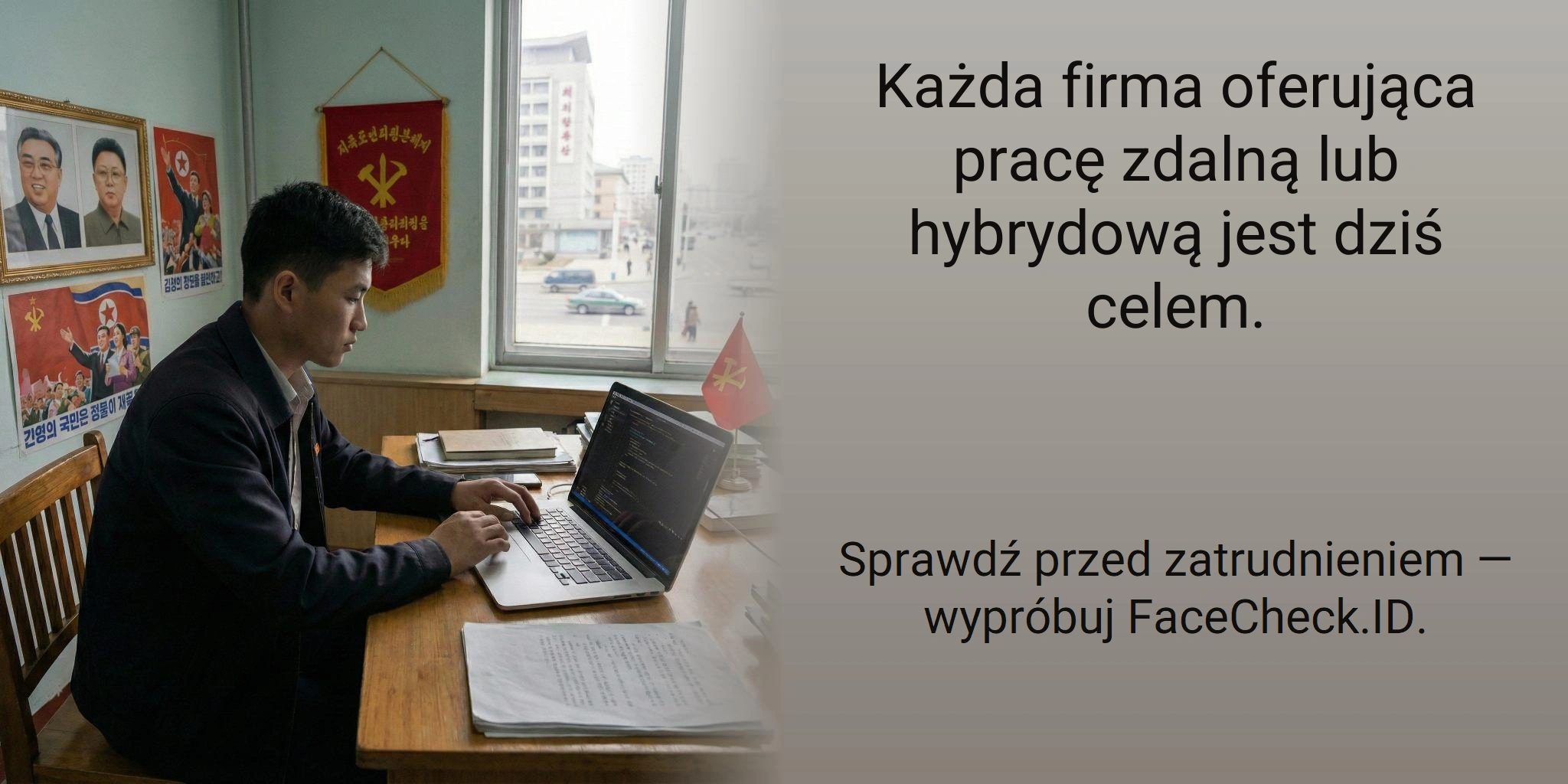

🔥 1. Zagrożenie nie ogranicza się już do sektora technologicznego ani do Stanów Zjednoczonych

- Tylko 50% zaatakowanych organizacji działa w sektorze technologicznym.

- Kandydaci powiązani z KRLD ubiegają się teraz o role w:

- Ochronie zdrowia

- Finansach

- Administracji publicznej

- Usługach profesjonalnych

- Role związane ze sztuczną inteligencją i inżynierią

- 27% ofiar znajduje się poza USA, w tym w Wielkiej Brytanii, Niemczech, Kanadzie, Indiach i Australii.

Każda firma oferująca pracę zdalną lub hybrydową jest teraz celem.

🧠 2. Operatorzy stają się coraz bardziej zaawansowani

Pracownicy IT z KRLD coraz częściej korzystają z:

- skradzionych lub syntetycznych tożsamości

- sfabrykowanych CV i historii zatrudnienia

- generowanych przez AI zdjęć profilowych

- deepfake’owych nagrań wideo i klonowania głosu podczas rozmów kwalifikacyjnych

Lata infiltracji amerykańskich firm doprowadziły do powstania dojrzałego, dobrze dostosowanego zestawu taktyk, umożliwiającego obchodzenie tradycyjnych mechanizmów rekrutacyjnych.

Standardowe rozmowy kwalifikacyjne i sprawdzanie przeszłości nie są w stanie powstrzymać tych aktorów.

🛡️ 3. Ich cele wykraczają poza zarabianie pieniędzy

Choć operacje generują szacunkowo 250–600 mln dolarów rocznie, badacze łączą pracowników z KRLD z:

- kradzieżą danych

- pozyskiwaniem danych uwierzytelniających

- wymuszeniami

- operacjami ransomware

- prekonfigurowanym dostępem na potrzeby szpiegostwa

Zatrudnienie nieuczciwego pracownika zdalnego może przerodzić się w incydent cyberbezpieczeństwa.

🤖 4. Ekspansja w obszar sztucznej inteligencji i ról o wysokiej dźwigni

Od 2023 r. pracownicy z KRLD coraz częściej celują w:

- stanowiska inżynierów AI

- startupy AI

- firmy integrujące AI w swoich procesach

Te role zapewniają dostęp do wrażliwej infrastruktury i rozwijających się technologii.

🌍 5. Kraje nowe wobec tego zagrożenia są bardziej podatne

Kraje, które wcześniej nie doświadczały tego problemu, często nie mają:

- silnych praktyk weryfikacji tożsamości

- programów przeciwdziałania zagrożeniom wewnętrznym

- świadomości na temat metod oszustw zatrudnieniowych stosowanych przez KRLD

Globalna ekspansja oznacza, że mniej przygotowane rynki ponoszą wyższe ryzyko.

🛠️ 6. Weryfikacja tożsamości stała się wymogiem bezpieczeństwa

Badacze zalecają:

- weryfikację tożsamości na podstawie zdjęcia (np. FaceCheck.ID)

- bardziej rygorystyczną selekcję kandydatów

- segmentację i nadawanie uprawnień w oparciu o role

- monitorowanie wykonawców/podmiotów trzecich

- rozwój programów przeciwdziałania zagrożeniom wewnętrznym

Weryfikacja tożsamości jest teraz elementem cyberbezpieczeństwa nie HR.

⚠️ 7. Oczekiwana eskalacja wraz ze wzrostem egzekwowania przepisów

Działania egzekucyjne w USA — akty oskarżenia, przejmowanie domen i likwidacja „farm laptopów” — zakłócają strumienie przychodów. Analitycy ostrzegają, że może to prowadzić do:

- większej liczby działań szpiegowskich

- bardziej destrukcyjnych ataków

- zwiększonej aktywności ransomware

Zagrożenie dojrzewa i może stać się bardziej agresywne.

📌 Sedno sprawy

Operacje pracowników IT z Korei Północnej przekształciły się w globalną, wielobranżową, wysoce zaawansowaną kampanię, której tradycyjne procesy rekrutacyjne nie są w stanie wykryć. Organizacje muszą wzmocnić kontrolę tożsamości i dostępu, aby chronić się przed infiltracją, szpiegostwem i stratami finansowymi.

Czytaj więcej...

Demaskowanie oszustw miłosnych: Porady ekspertów jak rozpoznawać i unikać stania się ofiarą

Oszuści matrymonialni budują fałszywe więzi emocjonalne, żeby wyłudzić pieniądze na niby-nagłe wypadki, inwestycje czy opłaty wizowe. Poznaj ich taktyki - od sekstorsji po fałszywe schematy kryptowalutowe - i dowiedz się, jak sprawdzić tożsamość osoby poznanej w internecie, zanim sam padniesz ofiarą.

Na temat w innych językach

How to Detect Fake Remote IT Workers with Facial Recognition (2026 Guide)

Como Detectar Falsos Trabalhadores de TI Remotos com Reconhecimento Facial (Guia 2026)

如何利用人脸识别识破虚假远程 IT 员工(2026 指南)

Jak odhalit falešné vzdálené IT pracovníky pomocí rozpoznávání obličeje (průvodce 2026)

Wie man gefälschte Remote-IT-Mitarbeiter mit Gesichtserkennung enttarnt (Leitfaden 2026)

Cómo detectar falsos trabajadores de TI remotos con reconocimiento facial (Guía 2026)

Comment détecter les faux informaticiens à distance grâce à la reconnaissance faciale (Guide 2026)

Come Riconoscere Falsi Lavoratori IT da Remoto con il Riconoscimento Facciale (Guida 2026)

偽のリモートITワーカーを顔認証で見抜く方法(2026年版ガイド)

얼굴 인식으로 가짜 원격 IT 근로자를 적발하는 방법 (2026 가이드)

Как выявлять фальшивых удалённых IT-специалистов с помощью распознавания лиц (гид 2026 года)

كيفية اكتشاف موظفي تقنية معلومات عن بُعد مزيفين باستخدام التعرّف على الوجه (دليل 2026)

Sahte Uzaktan BT Çalışanlarını Yüz Tanıma ile Tespit Etme (2026 Rehberi)

Popularne tematy

Wideo Deepfake Deepfake Tożsamość Wyszukiwanie Obrazów Rozpoznawanie Twarzy Wyszukiwarka Obrazów LinkedIn Oszuści Sztuczna Inteligencja Reddit Biometryczny Wyszukiwanie Zdjęć Kradzież TożsamościKtóra wyszukiwarka twarzy jest dla Ciebie najlepsza? PimEyes vs FaceCheck